Autonomní penetrační testování nové generace

NodeZero odhalí slabiny ve vaší infrastruktuře dříve, než je najde útočník.

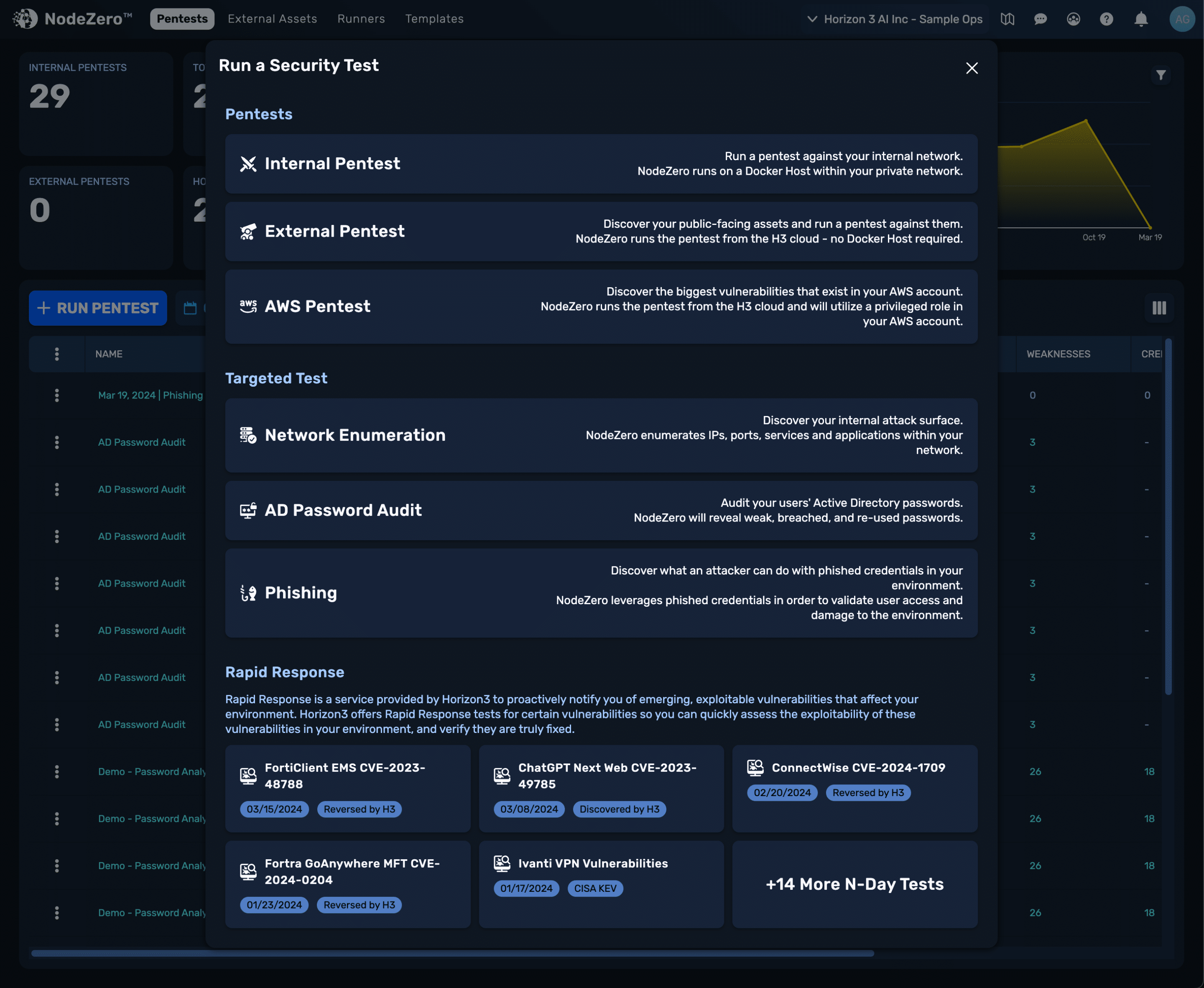

Jak NodeZero funguje

NodeZero neprovádí pouhé skenování. Simuluje reálný útok v bezpečných podmínkách – krok za krokem.

Co je NodeZero

Autonomní red teaming

Nástroj pro interní i externí infrastrukturu, který simuluje reálné útoky.

SaaS řešení

Bez nutnosti instalace agentů, okamžitě připraveno k použití.

Neustále aktualizováno

Týmem elitních výzkumníků s nejnovějšími poznatky o hrozbách.

Pro náročná prostředí

Vhodné i pro prostředí s vysokými nároky na stabilitu a bezpečnost.

Výhody použití

Bez nutnosti expertních znalostí

Intuitivní nasazení bez ruční konfigurace, zvládne i netechnický uživatel. Stačí zadat rozsah a spustit test.

Neomezený počet testů v licenci

Testujte klidně každý týden – bez příplatků za dodatečné testy. Ideální pro kontinuální monitoring bezpečnosti.

Každý nález má důkaz a postup opravy

Žádné teorie, jen reálné dopady a konkrétní kroky k nápravě. Včetně screenshotů a detailních instrukcí.

Podpora DORA / NIS2 compliance

Pomáhá splnit části kybernetických regulací a požadavků. Reporty připravené pro auditory a regulátory.

GDPR compliant, běží v EU

Žádné přenosy dat mimo Evropu. Plná kontrola nad vašimi daty a jejich bezpečností.

Jak to funguje

Zadání testu

Určíte rozsah (IP adresy, domény, subnety) pro testování.

Autonomní průzkum a útok

NodeZero hledá, kombinuje a útočí na zranitelnosti.

Získané přístupy

Ukáže cestu útočníka a lateral movement v síti.

Report s důkazy

Kompletní report s důkazy a návrhem oprav.

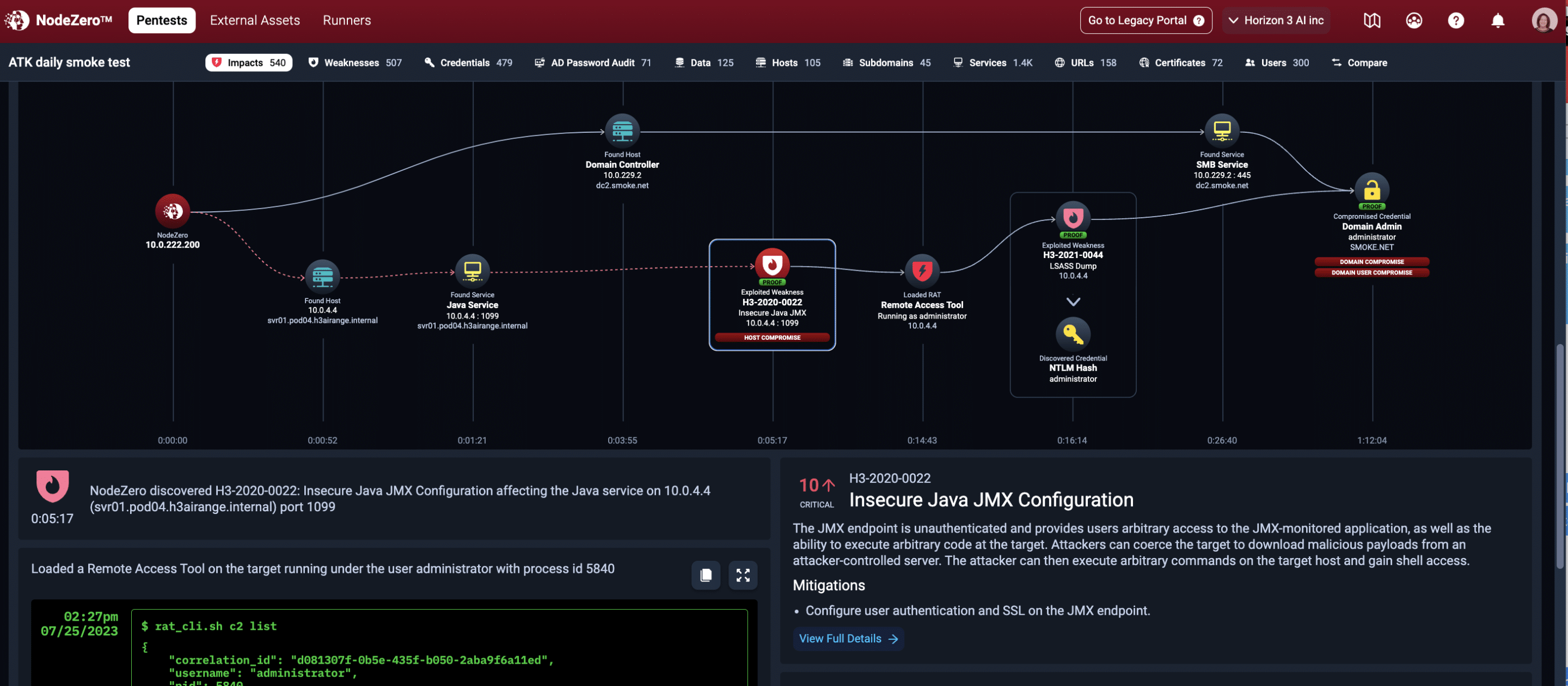

Jak vypadá reálný průnik

NodeZero skládá jednotlivé chyby do funkčního řetězce, který útočník může zneužít – včetně přístupů, práv a výpisů z kompromitovaných zařízení.

-

1

Identifikace zranitelností v síti

-

2

Zneužití slabých míst a získání přístupu

-

3

Lateral movement napříč sítí

-

4

Eskalace oprávnění a získání citlivých dat

Nejčastější nálezy z praxe

NodeZero pravidelně odhaluje tyto kritické zranitelnosti v reálných prostředích organizací

Credential Reuse

Stejná hesla používaná napříč různými systémy umožňují snadné šíření útoku po celé infrastruktuře.

Chybné nastavení Active Directory

ACL abuse, Kerberoasting a další zneužitelné konfigurace Active Directory, které umožňují eskalaci oprávnění.

Shadow IT a otevřené služby

Zbytečně otevřené služby a neautorizované systémy v síti, které vytváří dodatečné útoční vektory.

Neopatchované zranitelnosti

Známé CVE zranitelnosti, které nebyly opraveny aktualizacemi a představují snadný cíl pro útočníky.

Získání doménového admina

Skrz LLMNR/NTLM a další protokoly umožňující eskalaci oprávnění až na úroveň doménového administrátora.

Nešifrované přihlašovací údaje

Hesla a přihlašovací údaje přenášené v čitelné podobě po síti, které lze snadno zachytit a zneužít.

Často kladené otázky

Nenechávejte bezpečnost na náhodě

Nechte NodeZero, aby vám ukázal, co útočník už možná ví.